Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

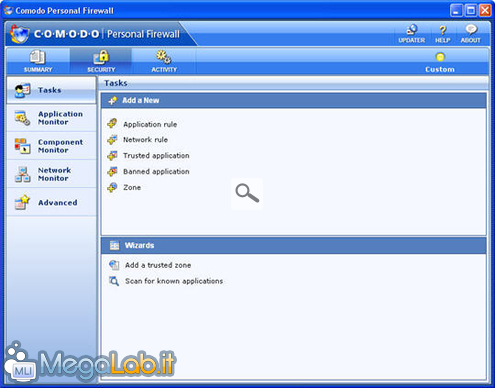

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag! Configurazione - SummaryQui potete vedere le informazioni generali sul vostro sistema e sul livello di protezione. A sinistra si vede il resoconto di log, le informazioni sulla licenza. Più giù, le informazioni sul livello di sicurezza impostato, grazie alle quali si può notare che il CPF effettua il monitoraggio su 3 livelli: il monitoraggio delle applicazioni, il monitoraggio della rete e il monitoraggio del comportamento delle applicazioni. Potete anche decidere di permettere tutto il traffico (Allow all), di bloccare tutto (Block all) oppure di usare la protezione normale (Custom) con le regole di default oppure con quelle create da voi. Sulla parte destra sono mostrati i dettagli relativi al sistema operativo e alla rete, ed anche la percentuale dell'utilizzo di traffico da parte dei vari programmi e dei processi di sistema. SecurityQuesto è il pannello principale: è qui che dovete mettere le manine per configurare il firewall al meglio. Come vedete, è diviso in 5 parti: Tasks, Application Monitor, Component Monitor, Network Monitor ed Advanced. TasksDa questo menu potete creare le vostre regole personali. Application rule- qui potete creare le regole per ogni singola applicazione.

Inserite l'applicazione e nel caso di necessità anche il Parent Application, il processo che richiama la nostra applicazione. Potete decidere di permettere tutto il traffico oppure creare delle regole da rispettare. Nella scheda General scegliete se permettere o bloccare il traffico, il protocollo da usare - TCP, UDP ecc... e la direzione - In/Out. In Remote IP decidete se applicare la regola a tutti gli IP, ad un singolo IP, o ad un gruppo di IP. In Remote Port scegliete le porte da usare. In Advanced potete permettere i tentativi invisibili del collegamento (Allow Invisible Connection Attempts), saltare controlli avanzati di sistema (Skip advanced security checks) e limitare il numero delle connessioni (Limit number of connections). Per aprire o bloccare una porta particolare andate in Network Control Rule. Impostate l'azione da eseguire, scegliete se permettere o bloccare sempre il traffico, oppure se decidere di volta in volta, scegliete il protocollo e la direzione. Nell Source e Remote Port inserite le porte Locali e Remoti che interessano e nel Source e Remote IP, se necessario, inserite l'indirizzi IP del computer Locale e di quello Remoto. Per bloccare del tutto o dare libero accesso ad una determinata applicazione, dovete usare Banned Application o Trusted Application.

Qui, tramite il tasto Browse, cercate l'applicazione che vi interessa e l'eventuale Parent Application. Zone Schermata Principale Pagine

Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.43 sec.

- | Utenti conn.: 67

- | Revisione 2.0.1

- | Numero query: 43

- | Tempo totale query: 0.14