Molti malware usano delle tecniche particolari per bloccare l'esecuzione dei programmi di sicurezza e impedire quindi la loro rimozione. In alcuni casi, particolarmente con i rogue software, riescono a bloccare quasi tutti gli eseguibili impedendo di usare anche moltissimi programmi normali e prendendo praticamente il computer in ostaggio.

Vediamo ora come si comportano tre programmi, in particolare Emsisoft Emergency Kit, Comodo Cleaning Essentials e Malwarebytes, affrontando un rogue software e proveremo ad usare alcune tecniche per "fregare" il nostro malware e riuscire a rimuoverlo. Questi metodi non è detto che funzionino sempre, ma in alcuni casi si sono rivelati decisivi.

Sistema Infetto

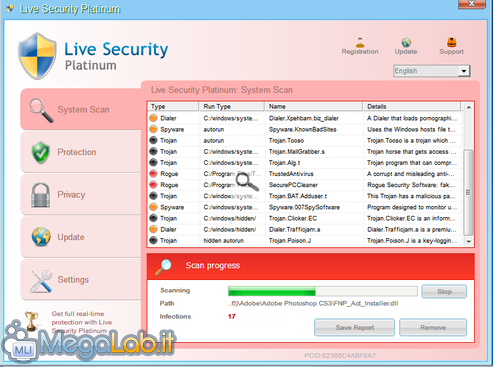

Infettando la macchina non saremo in grado di eseguire praticamente nessuna applicazione perché "Live security platinum", il nome di questa minaccia, ne impediva l'avvio. Inoltre, il finto antivirus continuerà ad avvisare, insistentemente, l'utente che è effetto da diversi falsi virus e che è necessario acquistare una licenza per risolvere il problema.

Rimozione

Prendiamo in esame uno strumento che dovrebbe permettere di rimuovere le minacce presenti sui sistemi infetti: Emsisoft Emergency Kit 3, che nel resto dell'articolo chiameremo EEK 3.

Purtroppo ogni file che si tentava di avviare risultava bloccato da Live Security Platinum, conoscendo la tipologia di minaccia, ho provato a rinominare gli eseguibili di EEK 3 con nomi uguali a quei processi necessari per il sistema (svchost.exe, explorer.exe), in questo modo è stato possibile eseguire il software.

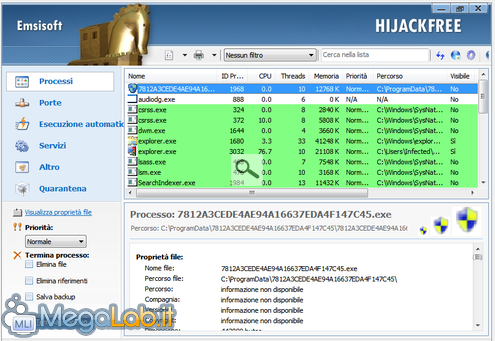

Una volta che il programma è stato avviato correttamente ho voluto verificare l'efficacia di Hijackfree:

In questo caso Hijackfree visualizza il processo della minaccia, ma non riesce ad identificarlo come pericoloso, quindi la decisione di rimuovere un eventuale processo infetto è lasciata all'utente.

Decido di non far nulla, per il momento, dato che Hijackfree non mi segnala tracce di malware.

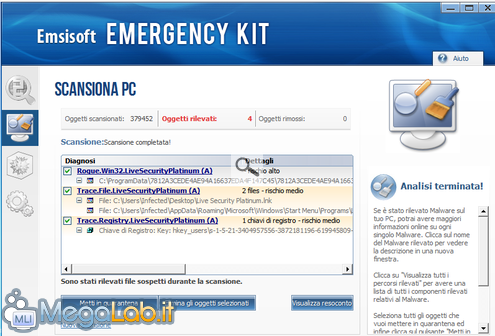

Ritornando nel menu principale scelgo di effettuare una scansione completa del sistema, per eliminare ogni traccia del falso antivirus.

Una volta terminata la scansione, dopo essersi prima aggiornato, EEK 3 ha rilevato la presenza di un file infetto e tre chiavi di registro ad esso collegate:

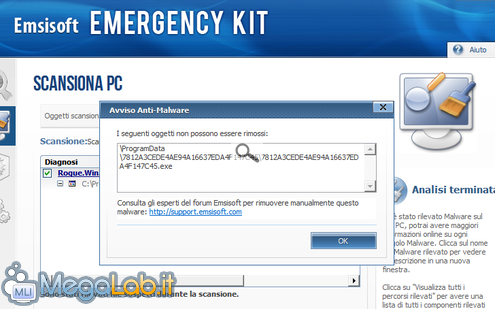

Procedendo nella fase di rimozione, anche questa volta, sorge un inconveniente, richiede l'assistenza tecnica per eliminare la minaccia presente in memoria, ignorando l'avviso procedo nella pulizia degli altri problemi.

Riavviando il sistema per vedere il grado di pulizia eseguito, ritrovo la minaccia ancora attiva in tutte le sue funzionalità, nonostante fossero state cancellate delle voci di registro.

La rimozione

Per rimuovere il file malevolo, visto che EEK 3 non è riuscito nel suo intento, userò Hijackfree terminando il processo attivo in memoria.

Una volta eliminato l'ostacolo dalla memoria attiva, procedo con la scansione di EEK 3 per eliminare il file, che precedentemente richiedeva l'aiuto dell'assistenza tecnica.

Naturalmente anche in questo caso il sistema non sarà completamente ripristinato, dato che le voci, che vedremo in seguito, trovate da Malwarebytes sono ancora presenti ed il centro operativo è disabilitato, nonostante Windows risulti utilizzabile.

Comodo Cleaning Essentials

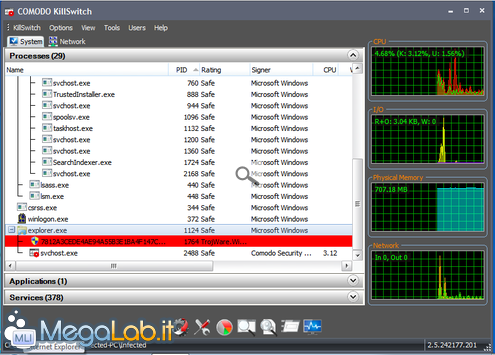

Passiamo ora a Comodo Cleaning Essentials, che potete scaricare da questo indirizzo, una volta caricata l'interfaccia, rinominando l'eseguibile come abbiamo visto in precedenza, ho voluto provare lo strumento KillSwitch per testarne le potenzialità:

Una volta analizzati i processi, grazie anche al database cloud, viene subito identificata la minaccia attiva in memoria evidenziandola in rosso.

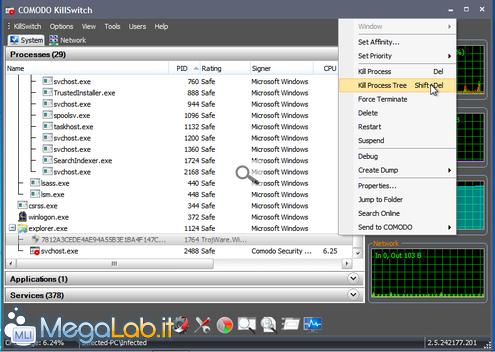

A differenza di Hijackfree, dato che il software mi ha chiaramente segnalato la minaccia, ne termino il processo:

A questo punto passo alla scansione vera e propria, attendo l'aggiornamento del database del programma che inizialmente è un po' lungo.

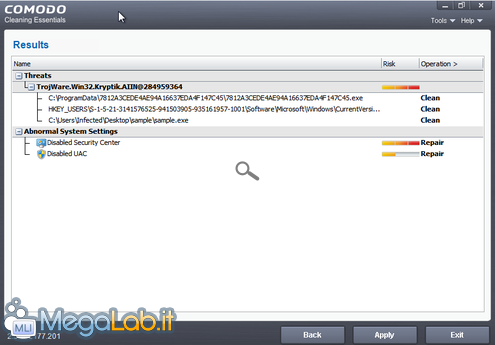

La scansione ha portato i suoi risultati, identificando 5 problemi:

- la voce non riparata da EEK 3;

- l'avvio automatico del rogue;

- la disabilitazione del centro sicurezza del PC e del UAC (questa modifica era volontaria);

Malwarebytes

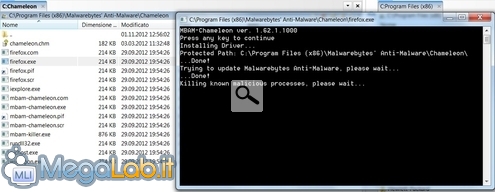

Se avete fallito la rimozione con i tool precedenti, potreste provare con Malwarebytes, naturalmente avviato usando la funzione Chameleon.

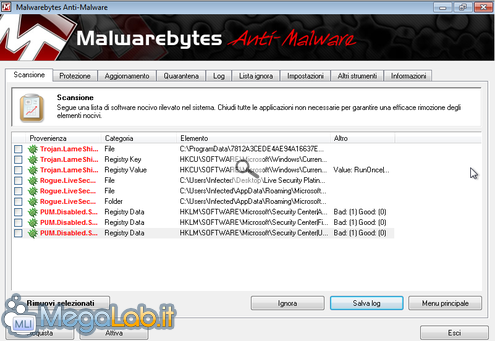

Dopo essersi aggiornato e terminata la scansione, trova 9 voci infette:

- Il file incriminato che EEK 3 non è riuscito ad eliminare

- Diverse voci di registro

- 3 modifiche riguardanti il centro sicurezza di Windows

- Il collegamento del finto antivirus

Per quanto riguarda questo software, c'è da specificare che per essere avviato è necessario averlo già installato nel sistema, dato che non esiste una versione portable ed inoltre nonostante si sia rinominato il file di installazione i file temporanei generati, venivano bloccati da Live Security Platinum.

Cambiare la firma del programma antimalware

Nota di crazy.cat: avevo usato questo trucco molte volte ai tempi del virus bagle, che impediva l'esecuzione dei programmi come HijackThis o Gmer, solo cambiando la firma e rinominandoli si potevano avviare. Da allora non ho più avuto occasione di usare questo metodo, in ogni caso è bene conoscerlo, non si può mai sapere.

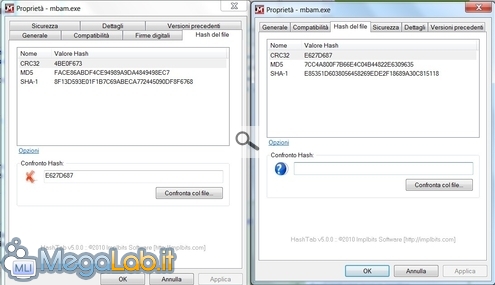

Ogni file ha una sua "firma", MD5 hash, che lo contraddistingue, se il malware è in grado di leggere questa firma e bloccare l'azione del software, può bastare cambiarla, e magari rinominare l'eseguibile, in modo che l'antimalware sia irriconoscibile al virus.

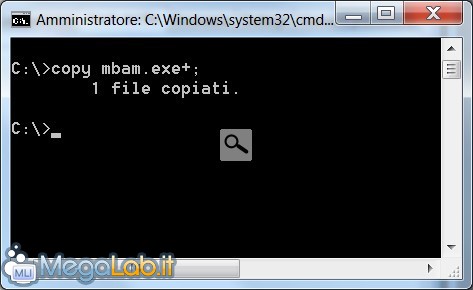

Per cambiare la firma al file eseguibile, bisogna aprire un prompt dei comandi, nella cartella dove si trova il programma, e digitare il comando copy nomeeseguibile.exe+; seguito da invio.

Qui vedete la firma dell'eseguibile di Malwarebytes, prima e dopo il comando copy.

Live CD Linux

Se tutto quello che abbiamo visto sino ad ora non ha prodotto i risultati sperati, ma almeno abbiamo individuato il malware infetto che ci blocca il sistema, possiamo sempre avviare il computer con un Live CD Linux, magari il nostro MLIPenguin-OS, in modo che il malware non sia attivo, e andare ad eliminare il file in questo modo.

Conclusioni

Tutti i "concorrenti" non sono riusciti ad avviarsi con la minaccia attiva, si è dovuto ricorrere alla modifica dei loro nomi di default, eccetto Malwarebytes che non è stato possibile installarlo.

- Emsisoft Emergency Kit:

Lo strumento Hijackfree non è riuscito ad identificare la minaccia segnalandola in rosso nonostante questa sia presente nel database virale, come invece avviene usando il Killswitch di Comodo.

Nonostante il doppio motore antivirale non è riuscito, in questo caso, a garantire un grado di pulizia profonda, inoltre non riconosce le modifiche effettuate al centro operativo del sistema.

- Comodo Cleaning Essentials:

Lo strumento Killswitch è la punta di diamante del software, riconosce le minacce che sono presenti nel vasto database virale di Comodo, inoltre i file ritenuti non sicuri vengono analizzati dal servizio on-line Comodo Instant Malware Analysis.

La scansione si lascia sfuggire alcune voci di registro, mentre rileva le modifiche riportate al centro operativo. Risultato: discreto.

- Malwarebytes:

Nonostante l'impossibilità di installarsi su un sistema pesantemente infetto, se già presente per mezzo del camuffamento riesce ad eseguirsi correttamente.

La scansione è la più efficace rispetto agli altri programmi, trova parecchie voci di registro e rileva le modifiche al sistema operativo in modo da ripristinarlo come in origine.

La miglior combinazione

Per ottenere una pulizia ottimale del sistema operativo infettato da questa tipologia di minacce, lo strumento più adeguato sembra essere Malwarebytes antimalware in quanto rimuove più tracce dei concorrenti.

Nel caso in cui non fosse possibile installarlo, è bene usare KillSwitch per rimuovere i malware attivi, che ne possono impedire l'esecuzione, e procedere con Malwarebytes.

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati