Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

Il dibattito è aperto: partecipa anche tu!

Questo contenuto ha ricevuto un numero significativo di commenti. Una volta conclusa la lettura, assicurati di condividere con tutti anche le tue impressioni! La funzionalità è accessibile subito in coda, ai piedi dell'ultima pagina. Questo contenuto ha ricevuto un numero significativo di commenti. Una volta conclusa la lettura, assicurati di condividere con tutti anche le tue impressioni! La funzionalità è accessibile subito in coda, ai piedi dell'ultima pagina.

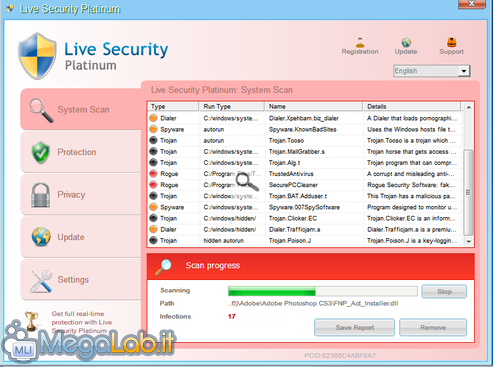

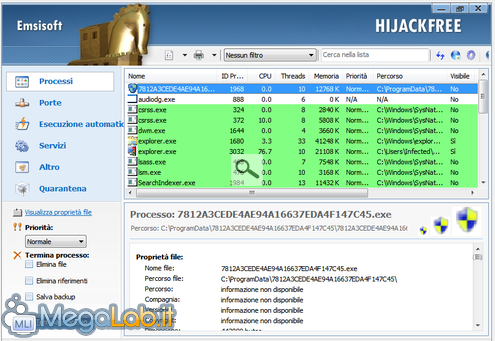

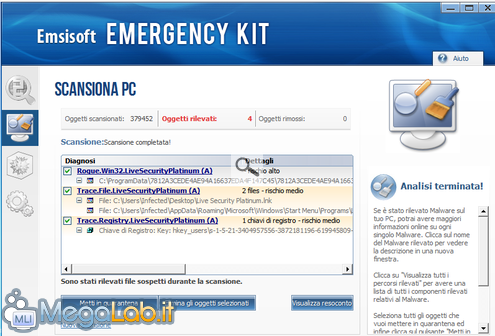

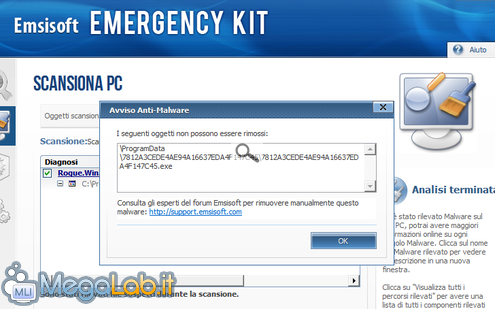

Molti malware usano delle tecniche particolari per bloccare l'esecuzione dei programmi di sicurezza e impedire quindi la loro rimozione. In alcuni casi, particolarmente con i rogue software, riescono a bloccare quasi tutti gli eseguibili impedendo di usare anche moltissimi programmi normali e prendendo praticamente il computer in ostaggio. Vediamo ora come si comportano tre programmi, in particolare Emsisoft Emergency Kit, Comodo Cleaning Essentials e Malwarebytes, affrontando un rogue software e proveremo ad usare alcune tecniche per "fregare" il nostro malware e riuscire a rimuoverlo. Questi metodi non è detto che funzionino sempre, ma in alcuni casi si sono rivelati decisivi. Sistema InfettoInfettando la macchina non saremo in grado di eseguire praticamente nessuna applicazione perché "Live security platinum", il nome di questa minaccia, ne impediva l'avvio. Inoltre, il finto antivirus continuerà ad avvisare, insistentemente, l'utente che è effetto da diversi falsi virus e che è necessario acquistare una licenza per risolvere il problema. RimozionePrendiamo in esame uno strumento che dovrebbe permettere di rimuovere le minacce presenti sui sistemi infetti: Emsisoft Emergency Kit 3, che nel resto dell'articolo chiameremo EEK 3. Purtroppo ogni file che si tentava di avviare risultava bloccato da Live Security Platinum, conoscendo la tipologia di minaccia, ho provato a rinominare gli eseguibili di EEK 3 con nomi uguali a quei processi necessari per il sistema (svchost.exe, explorer.exe), in questo modo è stato possibile eseguire il software. Una volta che il programma è stato avviato correttamente ho voluto verificare l'efficacia di Hijackfree: In questo caso Hijackfree visualizza il processo della minaccia, ma non riesce ad identificarlo come pericoloso, quindi la decisione di rimuovere un eventuale processo infetto è lasciata all'utente. Decido di non far nulla, per il momento, dato che Hijackfree non mi segnala tracce di malware. Ritornando nel menu principale scelgo di effettuare una scansione completa del sistema, per eliminare ogni traccia del falso antivirus. Una volta terminata la scansione, dopo essersi prima aggiornato, EEK 3 ha rilevato la presenza di un file infetto e tre chiavi di registro ad esso collegate: Procedendo nella fase di rimozione, anche questa volta, sorge un inconveniente, richiede l'assistenza tecnica per eliminare la minaccia presente in memoria, ignorando l'avviso procedo nella pulizia degli altri problemi. Riavviando il sistema per vedere il grado di pulizia eseguito, ritrovo la minaccia ancora attiva in tutte le sue funzionalità, nonostante fossero state cancellate delle voci di registro. La rimozione: trucchi e suggerimenti Pagine

Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.25 sec.

- | Utenti conn.: 82

- | Revisione 2.0.1

- | Numero query: 45

- | Tempo totale query: 0.09