Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Guida operativa a HxD, il bisturi per la rimozione definitiva dei rootkit28/02/2011 - A cura di

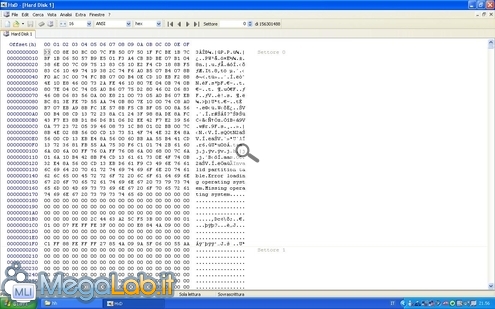

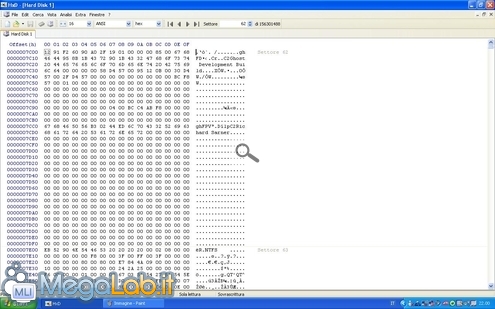

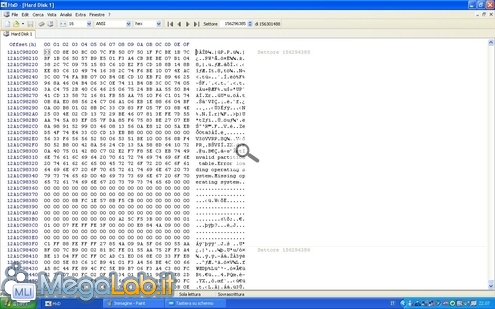

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag! Esaminiamo un secondo disco infetto da rootkit, in questo caso abbiamo un disco con una singola partizione di sistema; notiamo, oltre alla lingua inglese, la modifica della tabella di partizione. Nel disco è installato Windows XP in lingua italiana. Controlliamo le righe presenti dall'offset 1C0 all'offset 1F0 E procediamo con l'estrapolazione degli estremi del filesystem: anche in questo caso il primo estremo corrisponde al valore 3F, ovvero al settore 63, mentre l'altro estremo corrisponde al valore scritto negli offset 1F6-1F9, ovvero al valore 09 4A 85 27, settore 155878695. Ma non lasciamoci ingannare, negli offset 1FA-1FD è segnato il settore dove è insediato il codice malevolo, per cui dobbiamo tenerne conto e considerare gli offset a partire da dove rileviamo l'infezione (quindi al valore 09 4A 84 27 aggiungiamo il valore 00 06 5F 9A per ottenere il valore 09 50 E4 C1, settore 156296385). Nei settori compresi dal MBR al primo estremo del filesystem, notiamo tracce di codice che in un disco sano non sono presenti E andando a verificare l'altro estremo troveremo una copia del MBR e le altre parti del codice virale nei settori successivi. In questo caso quindi gli offset utilizzati per editare i settori sono stati i seguenti:

Anche qui prima di procedere è stato eseguito un controllo con lo Stealth Rootkit Detector, il quale aveva generato il seguente log: Dove ci indica che sono state rilevate due copie del MBR, l'inizio e la coda del codice virale. In questo caso, le copie del MBR non sembravano copie di backup, per cui si è preferito eseguire il ripristino del MBR tramite il comando fixmbr e fixboot. Casi ed esempi (parte III) Casi ed esempi (parte I) Pagine

Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.28 sec.

- | Utenti conn.: 50

- | Revisione 2.0.1

- | Numero query: 45

- | Tempo totale query: 0.08