Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati

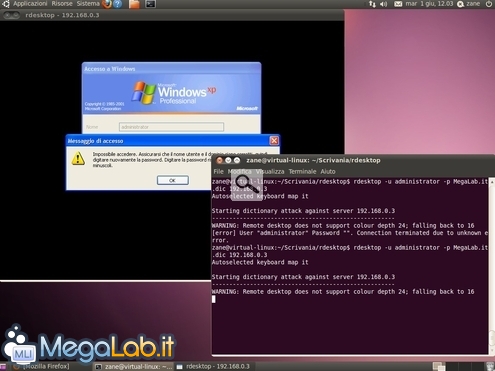

TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag! Attaccare con rdesktop patchato (Linux)Una delle soluzioni più quotate per il crack di Desktop Remoto prevede l'uso di una versione opportunamente modifica di rdesktop, un client (segnalato anche nel corso della guida) utilizzabile per connettersi a sistemi Windows remoti anche da workstation governate da Linux In verità, la prova ha dato risultati ben poco preoccupanti: pur testando la procedura contro tre diversi obbiettivi (Windows XP SP3, Windows Vista SP2, Windows 7) e utilizzando diverse configurazioni (BackTrack 4 e Ubuntu 10.4 su un notebook e una macchina virtuale) l'esecuzione del programma si è sempre interrotta senza successo, mostrando solamente un messaggio d'errore generico. Ad appannaggio di chi fosse interessato a testare il tutto sul proprio calcolatore, riassumo brevemente i passaggi da svolgere (all'interno dell'ambiente Linux) per lavorare con questo strumento:

A questo punto, il programma è pronto all'uso: potete tentare di iniziare l'attacco impartendo un comando simile a rdesktop -u NomeUtenteRemoto -p FileCheContieneLePassword IndirizzoIPVittima. In particolare:

A titolo di esempio, andrete ad impartire qualcosa del genere: rdesktop -u Administrator -p ~/MegaLab.it.dic miopc.no-ip.org. Se avete svolto tutto correttamente, il terminale mostra il messaggio Starting dictionary attack against server e l'attacco ha inizio. Arrivati a questo punto però, durante le mie prove l'esecuzione si è sempre interrotta con un ben poco amichevole [error] User "administrator" Password "". Connection terminated due to unknown error.. Ho provato a contattare l'autore della patch per richiedere chiarimenti: il gentilissimo Joe mi ha spiegato che lo strumento è abbastanza schizzinoso, e tende a funzionare solamente con le versioni in inglese di Windows. Va da sé che non dovrebbe essere troppo difficile adattare il tutto per funzionare anche con i sistemi operativi in italiano: se qualcuno dei lettori scegliesse di adoperarsi in tal direzione, non esiti a condividere il risultato tramite i commenti. Conclusioni e contromisure TSgrinder (Windows) Pagine

Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.61 sec.

- | Utenti conn.: 114

- | Revisione 2.0.1

- | Numero query: 43

- | Tempo totale query: 0.06