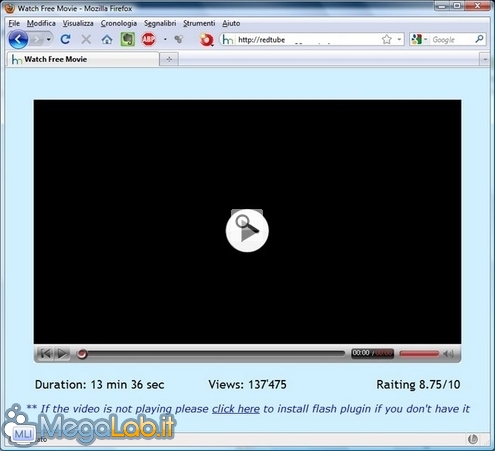

Sono sempre di più le pagine Web contenenti dei falsi player video che propongono l'allettante invito a visualizzare il filmato di qualche bella ragazza, meglio se una celebrità, poco vestita.

Come si arriva a questi falsi player?

Basta poco: un link via e-mail, un qualche collegamento nascosto in una pagina Web normalissima e si viene indirizzati su queste pagine preparate ad arte.

Cosa ci offrono di scaricare? C'è sempre un qualche aggiornamento di Flash Player, di codec o ActiveX necessario per visualizzare il filmato.

In genere sono file simili a quello che vedete nella foto: il nome del presunto programma da aggiornare seguito da dei numeri.

Se si tratta di file di pochi kB una volta avviati, in genere, scaricano il resto del malware da Internet. Altri possono essere già grandi qualche MB e contengono tutto il malware al loro interno.

In questo caso mi sono trovato ad affrontare il Rogue Security Central: il file codec860.exe era appena di 908 kB, ma era piuttosto tosto da rimuovere.

Una volta avviato codec860.exe, crea una cartella Security Central all'interno della cartella dei programmi con un unico file Security Central.exe anche questo di 908 kB che si posiziona in esecuzione automatica in modo da avviarsi ad ogni accensione del computer.

![]()

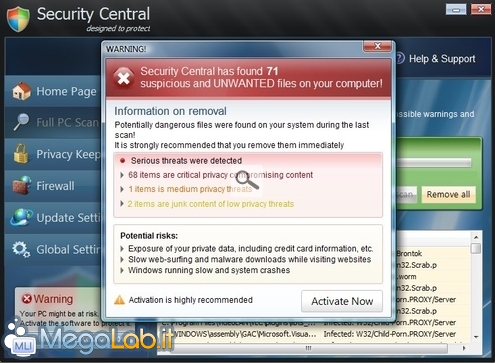

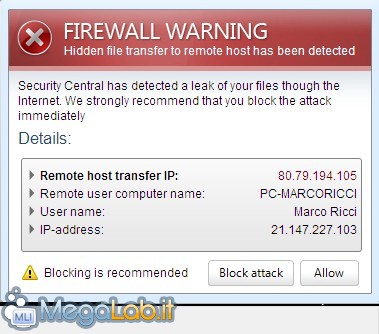

Parte una scansione dei file presenti nel computer con moltissime false rilevazioni di virus.

Il problema più grave era che tutti gli eseguibili che tentavo di avviare non partivano per via di una presunta infezione del Worm Blaster. Anche la maggior parte dei programmi che erano già attivi, come PC Tools Firewall, Spywareterminator e Skype venivano chiusi.

Durante la scansione si susseguono numerosi messaggi allarmistici, molto pressanti, tesi a spaventare l'utente poco esperto per convincerlo ad acquistare il programma rogue.

Al termine della scansione ci sono un buon numero di rilevazioni e problemi di vario tipo. Unico modo per risolverli è acquistare il programma.

"Stranamente" Internet Explorer è uno dei pochi eseguibili che funziona per potersi collegare al sito dei truffatori.

Rimozione

L'eliminazione di Security Central si presenta leggermente più complessa del solito, ma non è impossibile.

Ci sono due possibili strade da seguire per eliminare il software rogue.

Primo metodo

Possiamo tentare di collegarci a questo indirizzo per scaricare Rkill, poi ci serve anche Malwarebytes e i suoi aggiornamenti. Però in questo momento potreste essere con molti dei vostri programmi di protezione disattivati, quindi con un rischio alto di prendere qualche altra infezione, meglio andare in un PC diverso per scaricare quello che ci serve e poi trasportare i file sul computer infetto.

Avviamo Rkill che termina automaticamente il processo attivo del rogue software. Se non dovesse riuscire al primo colpo, insistete: funziona sempre almeno la seconda volta.

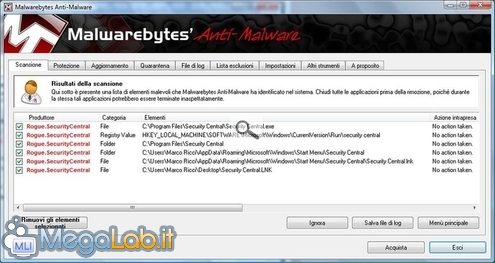

Adesso installiamo Malwarebytes, lo aggiorniamo manualmente e lanciamo la scansione completa del PC.

Se abbiamo fretta nulla ci vieta di cancellare la cartella e il file del rogue nel percorso che abbiamo visto in precedenza, consiglio però di fare la scansione con Malwarebytes per una pulizia più completa.

Al riavvio del PC tutti i programmi dovrebbero aver ripreso il loro normale funzionamento.

Secondo metodo

Che è forse il più diretto ed efficace.

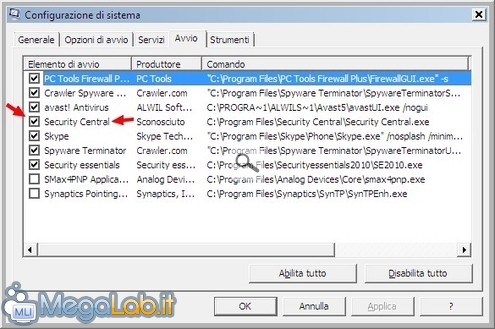

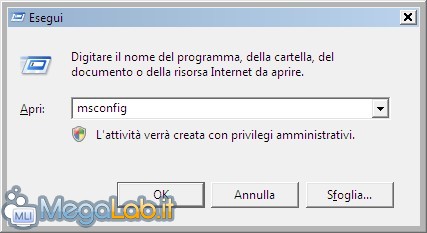

Avviamo il computer in modalità provvisoria e da Start - Esegui digitate msconfig

Trovate la riga di Security Central e togliete il flag dalla sua casellina e confermate le modifiche quando richiesto.

Riavviate il computer e Security Central non dovrebbe più partire, mentre tutti i vostri programmi funzioneranno regolarmente.

A questo punto scaricate Malwarebytes, installatelo, aggiornatelo e lanciate la scansione completa del vostro PC. Ricordatevi solo di premere il pulsante Rimuovi gli elementi selezionati al termine della scansione.

Dopo la rimozione, Malwarebytes vi chiederà un riavvio del computer e a quel punto vi sarete liberati una volta per tutte di Security Central.

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati