Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

sicurezza (1)

, tcp (1)

, penetration test (1)

, port scanning (1)

, port scanner (1)

, port (1)

, networking (1)

, nmap (1)

, guida (1)

, network (1)

, server (1)

, ip (1)

, reti (1)

, security (1)

, udp (1)

.

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

Implicazioni legali da non sottovalutare

La procedura ed i programmi presentati di seguito possono essere utilizzati sia per scopi legali, sia in maniera criminosa. Si raccomanda pertanto di interpellare un legale o un esperto in materia di diritto d'autore prima di procedere. Coloro che decidessero di proseguire dichiarano di aver letto ed accettato le condizioni d'uso esposte alla pagina http://www.megalab.it/uso e si assumono di conseguenza ogni responsabilità circa il proprio operato. La procedura ed i programmi presentati di seguito possono essere utilizzati sia per scopi legali, sia in maniera criminosa. Si raccomanda pertanto di interpellare un legale o un esperto in materia di diritto d'autore prima di procedere. Coloro che decidessero di proseguire dichiarano di aver letto ed accettato le condizioni d'uso esposte alla pagina http://www.megalab.it/uso e si assumono di conseguenza ogni responsabilità circa il proprio operato.

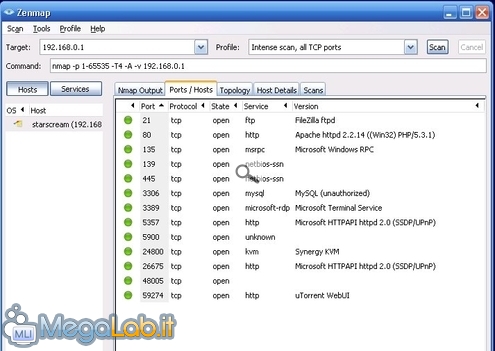

Il "port scanning" è una pratica spesso associata ad attività illegali o comunque finalizzata a condurre attacchi alla sicurezza di un calcolatore. Sebbene questa sia innegabilmente una delle possibili applicazioni, vi sono moltissimi scenari del tutto leciti nei quali la tecnica può risultare preziosa Nel corso di questo articolo cercheremo di capire "a volo d'uccello" di che cosa si tratti, e vedremo quindi come effettuare un port scan reale utilizzando alcuni strumenti gratuiti. Di cosa si trattaOgni programma che desideri dialogare tramite una rete è chiamato ad aprire una specifica porta di comunicazione. Volendo banalizzare un discorso piuttosto complesso, si può immaginare che da tale porta passino tutti i dati indirizzati all'applicazione in questione. Un web server come il celebre Apache HTTP Server, ad esempio, si prepara a ricevere dati sulla porta numero 80 di "tipo" TCP subito dopo essere stato avviato: questo significa che ogni programma client (il browser web, nel caso in esame) sarà chiamato a collegarsi alla porta 80 TCP del server remoto, e, tramite questa, richiedere la pagina che deve essere mostrata a video e tutti gli altri elementi. Eseguire un "port scan" significa semplicemente bussare a tutte le porte di un calcolatore, e vedere quali sono effettivamente presidiate da un programma. In questo modo diviene possibile, perlomeno a grandi linee, capire quali programmi di rete siano in esecuzione sul computer o il server esaminato. Questa informazione può poi essere utilizzata in modi differenti: chi esegue un port scan in modo "lecito" può essere interessato a diagnosticare eventuali irraggiungibilità di un determinato servizio: ad esempio, proprio il port scan si configura come il metodo ideale per capire perché non sia possibile collegarsi al nuovo server FTP, oppure per quale motivo eMule rimane perennemente "bendato". I cracker, invece, possono utilizzare la lista delle porte aperte per capire quali programmi siano in esecuzione sul sistema-vittima, e studiare così una strategia d'attacco. Questa spiccia introduzione avrà fatto probabilmente rabbrividire gli esperti, ma dovrebbe essere stata sufficiente a contestualizzare per tutti, almeno in linea di massima, il procedimento che andremo a trattare. A chiunque sia interessato ad approfondire il discorso appena accennato, raccomando l'eccellente libro Internet e Reti di Calcolatori di J. Kurose e K. Ross, McGraw-Hill. Prima di cominciare: una raccomandazione importantePoiché un port scan può costituire il primo tassello di un'aggressione informatica, alcuni amministratori di sistema predispongono opportuni strumenti in grado di rilevare tale attività e registrare l'indirizzo IP d'origine. Raccomando quindi vivamente di utilizzare questa potente tecnica solamente fra computer di vostra proprietà o, comunque, dopo aver ottenuto un'esplicita autorizzazione da parte del responsabile. Smanettone avvisato... ShieldsUP! Pagine

Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.5 sec.

- | Utenti conn.: 83

- | Revisione 2.0.1

- | Numero query: 43

- | Tempo totale query: 0.1