Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

Pochi giorni fa, Microsoft è stata costretta a rilasciare una patch straordinaria. Il gruppo ha preferito infatti non attendere Novembre e consegnare l'aggiornamento con il consueto Patch-Day: la falla rilevata era di gravità troppo elevata ed esponeva gli utenti a un rischio troppo alto. Infatti, inviando una richiesta RPC malformata ad un calcolatore non debitamente aggiornato, un cracker avrebbe accesso totale al computer. Si tratta di una vulnerabilità che avrebbe permesso il ritorno di Worm con la W maiuscola, sulla scia di Sasser e Blaster. In ogni caso, non ci troveremo ad affrontare attacchi su larga scala: basta essere protetti da un firewall (attivo di default su tutti i sistemi Windows da Windows XP Service Pack 2 in poi), o essere dietro un router, che le porte 139 e 445 sfruttate dal malware sono normalmente filtrate. In realtà, si aggiunge anche il DEP (Data Execution Prevention) come ulteriore protezione verso l'ingresso del malware: in poche parole, si tratta di una caratteristica presente nei sistemi Windows (da XP in avanti) che, qualora supportato dalla CPU, blocca l'esecuzione di processi avviati tramite accessi potenzialmente pericolosi alla memoria. La stessa tecnica, appunto, con cui è possibile sfruttare questa vulnerabilità (sebbene vi siano alcuni dubbi circa la reale efficacia di tale funzionalità). L'analisiIl file che da origine all'infezione prende il nome di n{x}.exe, dove {x} è un numero da 1 a 9. Appena eseguito, scarica dalla rete il nocciolo del malware, una libreria dll nominata sysmgr.dll.

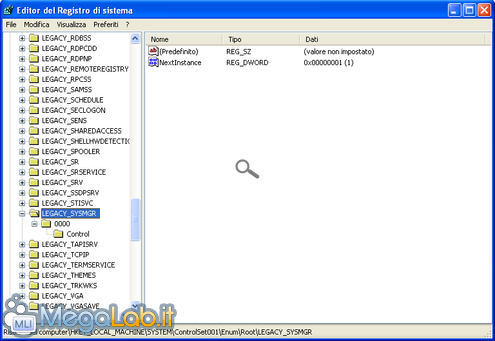

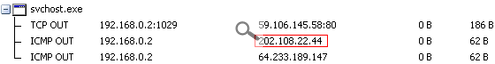

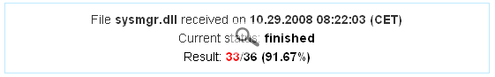

Il file viene salvato in C:\WINDOWS\System32\wbem e il dropper viene automaticamente eliminato. Per garantirsi l'avvio automatico, crea un nuovo servizio descrivendolo come System Maintenance Control, con cui la dll viene avviata direttamente da svchost.exe. Provvede quindi a spedire a un server remoto con IP 202.108.22.44 la stringa abcde12345fghij6789. Il malware verifica quindi l'esistenza di alcuni software di sicurezza nel computer, insieme alla versione del sistema installata. A questo punto il worm, che può essere definito ormai trojan, ruba tutta una serie di informazioni sensibili, tra cui password di accesso a Messenger, credenziali di Outlook Express, password salvate all'interno del Windows Protected Storage, patch installate, software installati, e, infine, i file recentemente utilizzati. Tutte le informazioni finora collezionate vengono poi criptate con un algoritmo AES e caricate su un server remoto. Il trojan scarica sempre nella stessa cartella wbem altre tre dll: basesvc.dll, syicon.dll e winbase.dll. La prima, sarà quella che tenterà di sfruttare la vulnerabilità di Windows per infettare e rubare i dati anche ad altri computer inviando richieste RPC malformate. Marco Giuliani, sul suo blog, osserva, previo Reverse-Engineering del malware, come lo stesso sembri una release di test, in alcuni punti infatti il codice non è ottimizzato e ridondante. RilevazioniI file infetti sono comunque rilevati particamente da tutti gli antivirus in circolazione, fanno eccezione solo pochi. Rimozione Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.3 sec.

- | Utenti conn.: 132

- | Revisione 2.0.1

- | Numero query: 43

- | Tempo totale query: 0.03