Un'ottima via di diffusione per i malware è l'utilizzo dei canali di messaggistica istantanea, e MSN Messenger è proprio uno dei programmi più bersagliato malware, ppoiché garantisce ad essi una facile e rapida diffusione a tutti i computer del mondo.

Abbiamo già parlato di questo virus molte volte, a fronte di richieste sul MegaForum, o in svariati articoli.

L'ultimo virus che ho ricevuto, però, era molto diverso... Certo, le tecniche per diffonderlo sono sempre le stesse, ma non si tratta più di un semplice worm, bensì di un rootkit.

Esso si propaga utilizzando questa forma in una conversazione:

Se clicchiamo sul link, saremo riportati a un sito che ci offre in download un file nominato nostronick-photo12.com, dove .com non è il tipo di dominio del sito, ma l'estensione del file, un eseguibile appunto.

Appena aperto, il file genera nella sua posizione il file image.jpg e ci mostra un foto di quelli che dovremmo essere noi:

A questo punto, però, è troppo tardi, perché il rootkit è già in esecuzione. Se proviamo a bloccare il suo processo, esso appare qualche istante dopo con un PID diverso:

![]()

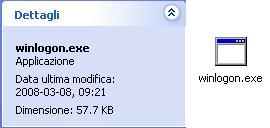

Il suo file risiede in C: \Documents and Settngs\%NomeUtente%\Impostazioni locali\Temp e si chiama winlogon.exe.

Non facciamoci trarre in inganno dal nome legittimo; in molti casi abbiamo riscontrato anche il file services.exe, ma controlliamone comunque la posizione.

Crea anche il file real.txt nella root di sistema (C: \Windows).

Modifica il valore Userinit, residente in HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft \Windows NT\CurrentVersion\Winlogon, aggiungendo il collegamento al file rootkit:

Al successivo riavvio del computer, aggiunge il valore Streams Drivers in HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\ CurrentVersion\Run, che punta al file infetto, così da essere eseguito ad ogni avvio del computer:

Si registra infine nelle applicazioni autorizzate dal firewall di Windows, per non incorrere in problemi:

Rimozione automatica

In questo caso, la rimozione automatica è forse la più efficace e semplice, in quanto rimuove tutti file e i valori di registro creati dal rootkit.

MSNFix

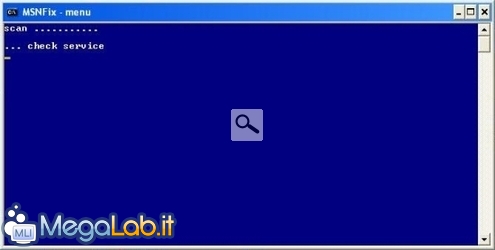

Il programma che, per primo, è stato in grado di rimuovere l'infezione, si chiama MSNFix. Scarichiamolo ed estraiamo l'archivio in una cartella, quindi apriamo il file MSNFix.bat e premiamo il tasto corrispondente alla nostra lingua seguito da Invio per continuare. A questo punto, il tool scansionerà il computer in cerca del trojan:

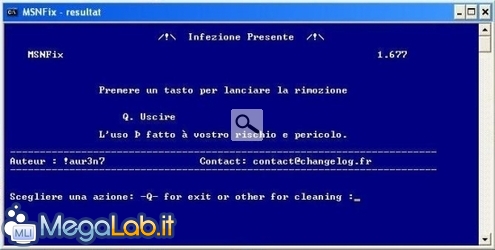

Quando rileverà il rootkit nel computer, visualizzerà una finestra simile alla seguente:

Premiamo un tasto qualunque (escluso Q) seguito da Invio per lanciare la rimozione. Non preoccupatevi se le icone e la barra degli strumenti scompariranno, ritorneranno tra poco:

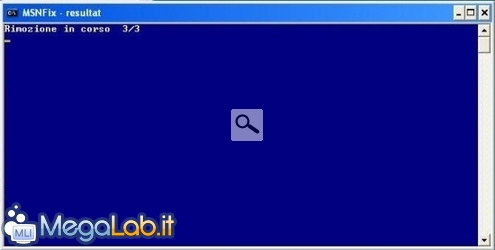

Il tool potrebbe non riuscire ad eliminare direttamente il rootkit; in questo caso, lo rinominerà rendendolo innocuo e visualizzerà una finestra simile a questa:

Tutti i file verranno completamente rimossi al riavvio del computer.

MSNCleaner

Anche MSNCleaner è in grado di rimuovere il rootkit, ma richiede spesso il riavvio del computer, anche più volte, per effettuare l'eliminazione effettiva.

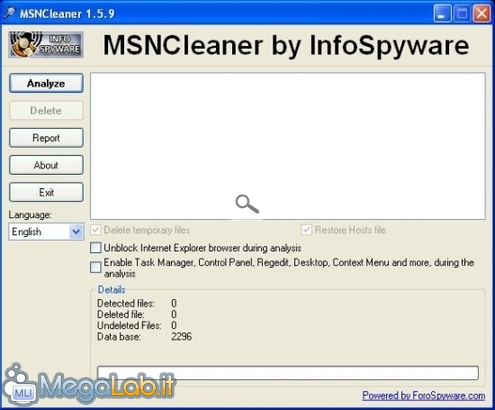

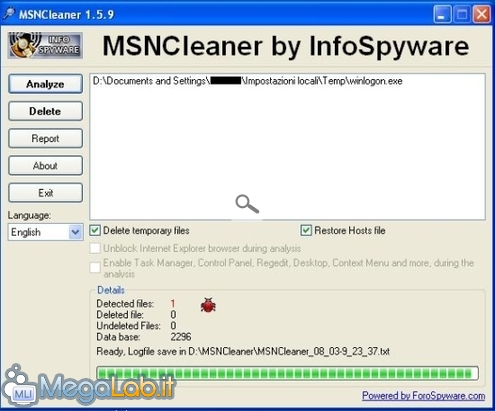

Scarichiamo MSNCleaner e scompattiamo l'archivio in una cartella, quindi eseguiamo il file MSNCleaner.exe. Ci verrà presentata una schermata simile alla seguente:

Premiamo il pulsante Analyze nella barra laterale destra per iniziare la scansione del computer e attendiamo che la scansione abbia fine. Quando essa avrà termine, il tool visualizzerà gli elementi trovati durante l'analisi:

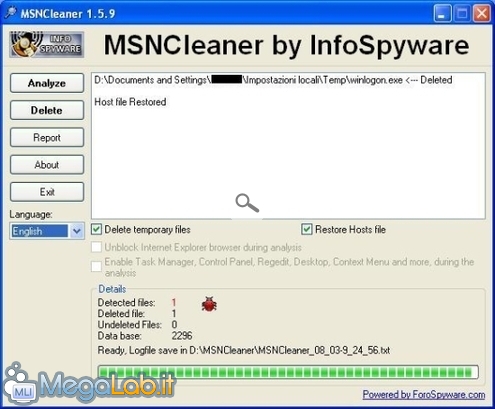

Premiamo il pulsante Delete per eliminare quanto è stato trovato. Il programma potrebbe richiedere il riavvio del computer per eliminare il rootkit. In caso contrario, visualizzerà una schermata simile a questa:

Rimozione manuale

Per la rimozione manuale dovremo avvalerci di The Avenger e di un po' di manualità.

Scarichiamo The Avenger e scompattiamo l'archivio in una cartella, quindi apriamo il file avenger.exe rappresentato da una spada.

Spuntiamo entrambe le voci in basso nella finestra, Scan for rootkits e Automatically disable any rootkits found, quindi, nello spazio soprastante ad esse, inseriamo queste righe di script:

È importante sostituire a %User% il nome del profilo utente infetto!

Adesso premiamo il pulsante Execute e confermiamo quanto Avenger richiederà. A questo punto il computer dovrebbe riavviarsi; se così non fosse facciamolo manualmente.

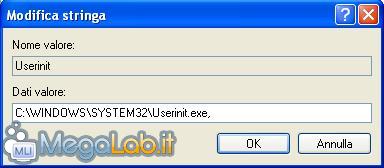

Come ultima cosa, entriamo nel Registro Configurazione di Sistema (Start --> Esegui... --> regedit) e portiamoci nella seguente chiave:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Individuiamo il valore denominato Userinit nella colonna di destra e effettuiamo su di esso un doppio clic sinistro del mouse.

I dati relativi al valore devono essere i seguenti:

C:\WINDOWS\System32\Userinit.exe, VIRGOLA INCLUSA

Cancelliamo tutto quello che si trova dopo la virgola:

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati