Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

Un'ottima via di diffusione per i malware è l'utilizzo dei canali di messaggistica istantanea, e MSN Messenger è proprio uno dei programmi più bersagliato malware, ppoiché garantisce ad essi una facile e rapida diffusione a tutti i computer del mondo. Abbiamo già parlato di questo virus molte volte, a fronte di richieste sul MegaForum, o in svariati articoli. L'ultimo virus che ho ricevuto, però, era molto diverso... Certo, le tecniche per diffonderlo sono sempre le stesse, ma non si tratta più di un semplice worm, bensì di un rootkit. Esso si propaga utilizzando questa forma in una conversazione: Se clicchiamo sul link, saremo riportati a un sito che ci offre in download un file nominato nostronick-photo12.com, dove .com non è il tipo di dominio del sito, ma l'estensione del file, un eseguibile appunto. Appena aperto, il file genera nella sua posizione il file image.jpg e ci mostra un foto di quelli che dovremmo essere noi:

A questo punto, però, è troppo tardi, perché il rootkit è già in esecuzione. Se proviamo a bloccare il suo processo, esso appare qualche istante dopo con un PID diverso:

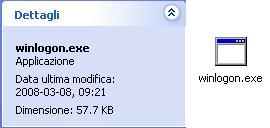

Il suo file risiede in C: \Documents and Settngs\%NomeUtente%\Impostazioni locali\Temp e si chiama winlogon.exe. Non facciamoci trarre in inganno dal nome legittimo; in molti casi abbiamo riscontrato anche il file services.exe, ma controlliamone comunque la posizione.

Crea anche il file real.txt nella root di sistema (C: \Windows). Modifica il valore Userinit, residente in HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft \Windows NT\CurrentVersion\Winlogon, aggiungendo il collegamento al file rootkit: Al successivo riavvio del computer, aggiunge il valore Streams Drivers in HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\ CurrentVersion\Run, che punta al file infetto, così da essere eseguito ad ogni avvio del computer: Si registra infine nelle applicazioni autorizzate dal firewall di Windows, per non incorrere in problemi: Rimozione automatica Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2024 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.33 sec.

- | Utenti conn.: 29

- | Revisione 2.0.1

- | Numero query: 42

- | Tempo totale query: 0.12