Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati Tag

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

LinkOptimizer è diventato ormai una vera e propria piaga, che in questi mesi è andata diffondendosi a macchia d'olio, soprattutto in Italia. Mentre a Giugno e Luglio gli utenti infettati (e imploranti attenzione), sebbene già numerosi, si potevano contare, ora, quasi tutti coloro che si rivolgono ai forum sono vittime di questo malware. Il problema più gravoso per gli utenti consiste nell'eliminazione del virus, che è formato da più componenti operanti in sinergia fra loro... Comportamente e prevenzioneLinkOptimizer si contrae visitando particolari siti (che esistono al solo fine di contagiare più PC possibili). Molti di questi sono oggigiorno contrassegnati da uno sfondo tricolore. Non appena aperta la pagina, il sito, tramite un bug del browser Internet Explorer, carica il file infetto sul PC. Questo, a sua volta, scaricherà gli altri componenti dal server d'origine. Tali file vengono oggi scaricati da td8eau9td.com, ma in passato venivano scaricati da gromozon.com e da mioctad.com. Questa non è la sede adatta per descrivere nel dettaglio ogni parte del malware e la sua funzione, pertanto, mi limiterò a considerare che i file vengono celati attraverso una tecnica particolare, definita rootkit: è proprio questa caratteristica che rende particolarmente difficile la rimozione. Se agli inizi era necessario collegarsi quasi esclusivamente a un sito a luci rosse (di marca italiana) per contrarre il malware, oggi il raggio di azione si è notevolmente allargato. Sono stati creati anche siti infetti che trattano di elettrodomestici (per dirne una). Una semplice soluzione per evitare il malware è navigare usando i browser alternativi (Firefox od Opera), che avvisano quando il sito sta tentando di scaricare un file.

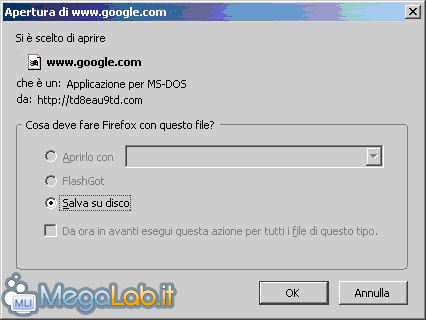

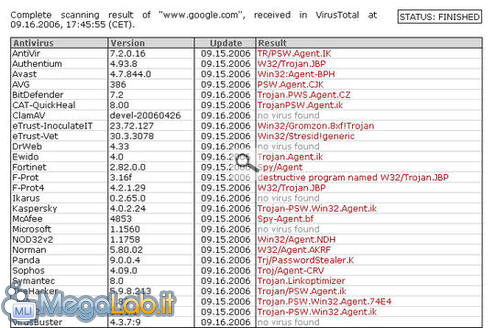

Il file in questione si chiama www.google.com, al fine di indurre l'utente a pensare che sia un file legittimo di Google. L'estensione .com però indica un file eseguibile, come .exe o .bat. Se si analizza il file www.google.com sul sito www.Virustotal.com, esso viene riconosciuto come un virus praticamente da tutti, anche se con un nome diverso. SintomatologiaI sintomi facilmente riscontrabili consistono in un evidente rallentamento del PC (insieme ad un uso smodato della CPU) e alla comparsa di numerosi popup nel web e durante la ricerca con Google. Con quest'ultima, il malware fa comparire un popup del genere: premettendo che io stia cercando su Google "Calcio", il popup riporterà diversi link a siti a pagamento, e in grande la scritta "Are you looking for *Calcio*? " Utilizzando invece un programma di diagnostica come HijackThis, potremmo notare voci del tutto simili a quelle sotto riportate. Nelle istruzioni seguenti, non tutte le voci che vedete potrebbero essere presenti; ciò dipende dalla versione del malware, considerato che ne esistono almeno tre o quattro, stando a quanto emerge dai log che riceviamo sul forum. Una delle più recenti versioni non visualizza nessuna di queste voci nel log di HijackThis: * R3 - Default URLSearchHook is missing * O2 - BHO: Class - {CLSID casuale} - C: \Windows\[random 5 lettere]1.dll (file missing) * O2 - BHO: Class - {CLSID casuale} - C: \Windows\[random 2 lettere]aa.dll (file missing) * O4 - HKLM.. Run: [[random 4 lettere]1.exe] C: \Windows\Temp\[random 4 lettere]1.exe * O4 - Startup: w32.exe * O16 - DPF: {CLSID casuale} - http://td8eau9td.com/a33ed837/50310/1/XP/FreeAccess.ocx * O23 - Service: [Random] - Unknown owner - \? C: \Programmi\File comuni\System\[random].exe (file missing) Inoltre, il malware genera uno o più utenti dal nome casuale (ad es. FdgHEhhjEa). Per verificarne la presenza, è sufficiente abilitare la visualizzazione dei file nascosti e andare in C:\Documents and Settings Si potrà riscontrare anche la presenza della voce LinkOptimizer (o anche ConnectionServices) nel pannello Installazione Applicazioni. NOTA BENE: non si deve assolutamente disinstallare il malware da questo pannello, non avrebbe alcun effetto e si aprirebbero diverse pagine web, con un eventuale peggioramento della situazione, a causa dell'installazione di un Trojan aggiuntivo... nel caso non ne abbiate abbastanza... RimozioneUltimamente, alcune compagnie antivirus (fra le quali Symantec) hanno aggiornato le definizioni dei propri antivirus, ma il worm rimane comunque di difficile rimozione per la sua complessità strutturale e le numerose varianti in cui si propone. Recentemente, Prevx ha rilasciato un tool per la completa rimozione del malware. Purtroppo, però, questo tool spesso non rimuove del tutto il malware, costringendo così l'utente meno smaliziato e meno avvezzo all'uso del PC a fare richiesta di aiuto nei forum. Sebbene un tool, che spesso non funziona perfettamente, possa sembrare quasi superfluo, nel caso di LinkOptimizer esso si rivela piuttosto utile, in quanto semplifica di molto il processo di rimozione. Download tool La rimozione manuale, invece, è consigliabile solo per chi se ne intende, o sotto la guida di un esperto. Nel caso si voglia (o si debba) procedere a una rimozione manuale, sarà necessario scaricare questi programmi: Qui di seguito le fasi per la rimozione manuale. Prima di tutto, è necessario disabilitare il ripristino configurazione di sistema (da riabilitare alla fine, se lo utilizzavate). 1) Eseguire una scansione utilizzando il tool Prevx e poi installare Virit ed eseguire una scansione completa del vostro computer. Già queste due operazioni dovrebbero garantirvi un buon grado di pulizia del vostro computer e risolvere molti problemi. 2) Estrarre Myuninstaller. Si tratta di un programma (che non necessita installazione) simile a "installazione applicazioni", ma molto più efficace in questo caso. Cercare la voce LinkOptimizer (o ConnectionServices), cliccarvi col destro e cliccare Delete selected entry. 3) Andare su Start -- Esegui -- e digitare le scritte in corsivo control userpasswords2 e dare l'invio. Nella finestra Account utente, si dovrebbe avere un'utenza sospetta con nome casuale (oltre le consuete), tipo XYZFG. Segnatevi il nome dell'utenza ed eliminatela (click con il destro, quindi scegliere elimina). 4) Rendere visibili file e cartelle nascosti. Da gestione del computer -- Strumenti -- Opzioni Cartella, selezionare Visualizzazione. Bisogna spuntare "Mostra file e cartelle nascoste" e rimuovere la spunta da "Nascondi file protetti di sistema". Cliccare OK per confermare. Andare in C:\Documents and Settings. Qui, si dovrebbe trovare una cartella con lo stesso nome dell'utenza: eliminare anch'essa. 5) Questa fase necessita l'uso di Avenger e l'inserimento di uno script che varia da infezione a infezione (ci si ricordi che quasi tutti i componenti hanno nomi casuali). Quindi, per questa fase, è consigliabile chiedere assistenza sul forum. In tal caso, è necessario postare anche dei log dell'applicazione Gmer. Per farlo, aprire il programma Gmer, fare uno scan delle schede "Autostart" e "Rootkit", cliccare su Copia, incollare i log sul block notes e incollarli poi sul forum. Un utente esperto potrà indicarvi, dunque, il corretto script da inserire. Dopo aver ricevuti i consigli sulla compilazione dello script da inserire in Avenger decomprimete l'archivio scaricato sul desktop ed eseguite il file avenger.exe. Selezionate Input Script Manually, cliccate sulla lente d'ingrandimento e nella finestra View/edit script, che si aprirà, incollate lo script preparato in precedenza, che sarà simile a questo: Registry values to replace with dummy: HKLM\Software\Microsoft\Windows NT\CurrentVersion\Windows | AppInit_DLLs File to delete: C: \Programmi\File comuni\System\com2.exe C: \Windows\system32\qpaa.dll C: \Windows\TEMP\fxwo1.exe E premete Done. Cliccate sull'icona con il semaforo verde e rispondete Si per due volte. Il computer dovrebbe riavviarsi da solo per completare l'operazione, se non si riavvia da solo, fatelo voi. Ora dovete eliminare la cartella di backup, creata da Avenger, che si trova in C: \avenger. Questa cartella si elimina inserendo ed eseguendo questo comando nel Prompt dei comandi, per aprirlo, digitate cmd in Start--> Esegui. Del \\.\c: \avenger 6) Controllare se in C:\Programmi, C:\Programmi\file comuni, C:\programmi\file comuni\System o in C:\programmi\file comuni\microsoft shared, sono presenti file con estensione .exe di colore verde. Se sì, utilizzate il tool, che potrete scaricare dal seguente indirizzo: Download del tool Nod 7) Installare CCleaner, aprirlo, e cliccare su Avvia Cleaner in basso a destra. Sarebbe consigliabile spuntare l'opzione "Cancella file in Windows Temp solo se più vecchi di 48 ore". Questo pulirà i file "Temp". 8) Aprire HijackThis e cliccare su "Do a system scan only", per poi eliminare le voci segnalate in precedenza o sul forum e identificate nella vostra scansione. 9) Eliminare la cartella C:\Programmi\LinkOptimizer (ove C: \ indica la partizione del disco rigido infetta). 10) Osservate attentamente la voce O23 di HijackThis ed annotate il nome random dei servizi fasulli. Presa nota di questi nomi random, per eliminare questi servizi andate su Start --> Esegui ed eseguite uno alla volta questi comandi sc stop [nome random] sc delete [nome random] L'aspetto del comando sarà simile a questo Sc stop LogDcs Sc delete LogDcs 11) Per finire di pulire il registro, cercare nel registro di configurazione di Windows (Start - Esegui - Regedit) tutte le voci riferite ai nomi random, alle clsid random e a LinkOptimizer o ConnectionServices. A questo punto, il LinkOptimizer è finalmente eliminato. ConclusioniIl vero problema di LinkOptimizer, a mio parere, è la totale disinformazione che circola nel web. Segnalate questa guida, al fine di "sensibilizzare", se così si può dire, l'utenza del web e magari (che utopia!!!) contrastare la crescita di nuovi virus. Infezione Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.5 sec.

- | Utenti conn.: 84

- | Revisione 2.0.1

- | Numero query: 54

- | Tempo totale query: 0.23